Kleiner Tipp am Rande: wenn man eine virtuelle Watchguard bei Microsoft Azure betreibt und man dorthin ein L2TP-VPN von einem halbwegs modernen Windows aus aufbauen möchte (gilt für Windows Vista, Windows 7, Windows 8 und Windows 10), ist zu beachten, dass es sich um eine NAT-Verbindung handelt. Windows kann damit eigentlich nicht umgehen und der Tunnel-Aufbau wird somit fehlschlagen.

Es gibt einen Workaround dazu: erstelle einen Registry-Eintrag. Der Pfad lautet:

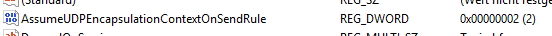

HKLM\SYSTEM\CurrentControlSet\Services\PolicyAgent

Der nötige Eintrag ist ein REG_DWORD mit dem Namen „AssumeUDPEncapsulationContextOnSendRule“ mit dem Wert „2“

Ach ja, noch eine Sache: Watchguard unterstützt offiziell kein Split Tunneling bei L2TP. Es funktioniert aber doch. Und nicht nur bei L2TP, sondern auch bei IKEv2. Dazu fügt man der VPN-Verbindung über den Powershell-Befehl „Add-VpnConnectionRoute“ einfach die nötige Route zu. Das schöne ist: die Route ist persistent, muss also nicht immer wieder neu eingegeben werden.

Bspw.:

Add-VpnConnectionRoute -ConnectionName "Mein VPN" -DestinationPrefix 10.0.0.0/16

Natürlich muss der VPN-Verbindung auch gesagt werden, dass Sie Split Tunneling nutzen soll. Bspw.:

Set-VpnConnection -Name "Mein VPN" -SplitTunneling $true

Für weitere Informationen schaut euch gerne die Dokumentation bei Microsoft an:

https://docs.microsoft.com/en-us/powershell/module/vpnclient/?view=win10-ps