Die Aufgabenstellung war erstmal relativ leicht. Ein Branch Office VPN (BOVPN) sollte zwischen zwei Standorten aufgebaut werden. Standort A verfügt über eine Watchguard M470, Standort B verfügt über eine Sophos SG115 (UTM9). Da Standort B ein Netz verwendet, welches an Standort A auch schon in Verwendung ist, brauchen wir NAT. Das LAN von B (192.168.1.0/24) soll an A als 192.168.91.0/24 erreichbar sein. Das LAN von A (192.168.2.0/24) darf so wie es ist von B erreichbar sein. In meinem Beispiel soll tatsächlich auch nur ein Zugriff von A nach B möglich sein, nicht jedoch von B nach A.

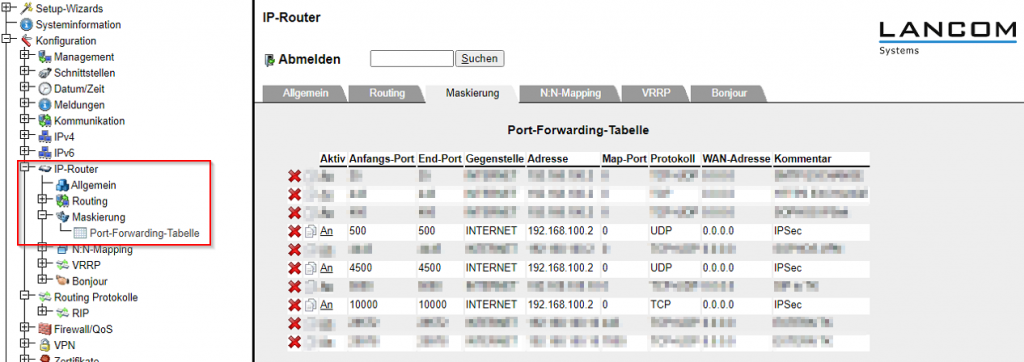

Die erste Schwierigkeit war, dass an B ein LANCOM 884 die Internetverbindung aufbaut und die Sophos nur als Portforwarding-Ziel dort eingetragen ist. Leider hatte ich bisher noch nie was mit diesen LANCOM-Dingern zu schaffen, deshalb musste ich erst etwas suchen, bis ich die korrekten Einstellungen für Portforwarding für IPSec eintragen konnte.

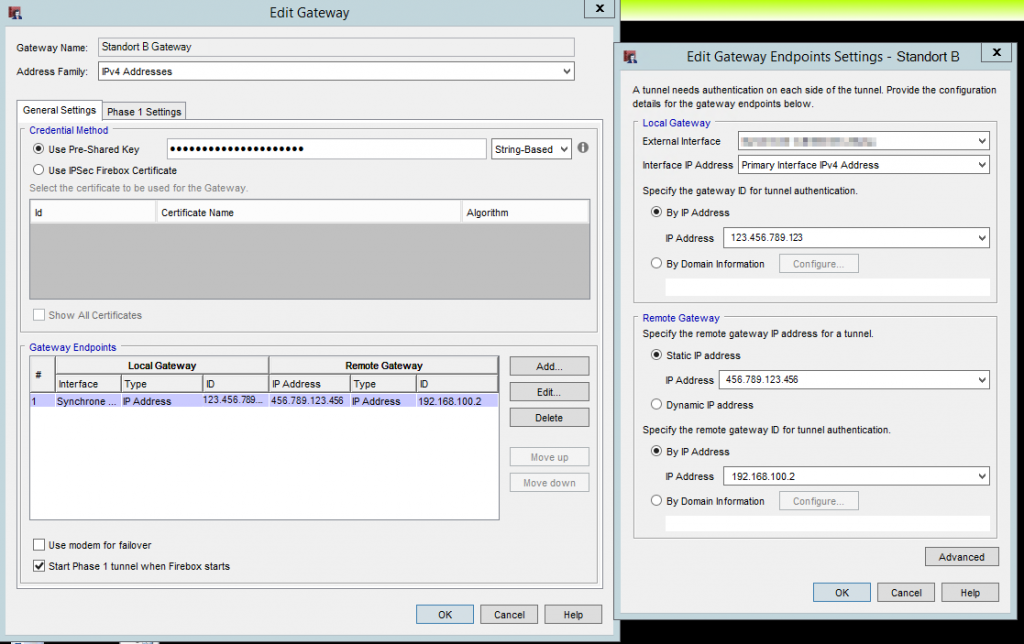

Hier in dem Fall ist es so, dass es ein „Transfer-Netz“ zwischen dem LANCOM und der Sophos gibt. Der LANCOM hat die IP-Adresse 192.168.100.1, die Sophos die 192.168.100.2. Dadurch, dass das WAN-Interface der Sophos nun die 192.168.100.2 als IP-Adresse hat, muss diese IP auch für die VPN-ID später beachtet werden.

Konfiguration Sophos

Die Sophos muss nun wie folgt konfiguriert werden, um ein VPN mit der Watchguard aufbauen zu können:

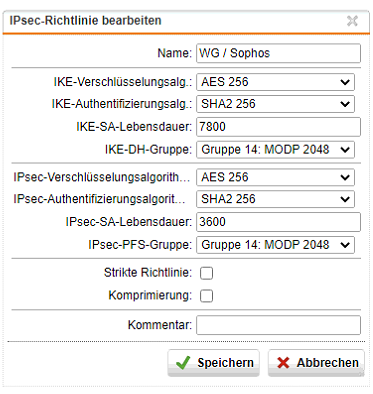

Zunächst habe ich einen Richtliniensatz gebaut, der mit Watchguard kompatibel ist. Encryption: AES (256), Authentication: SHA2-256, Keygroup: DH14:

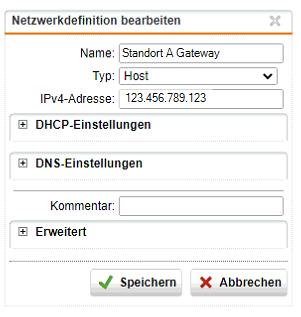

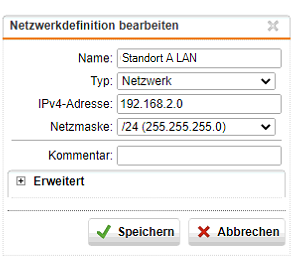

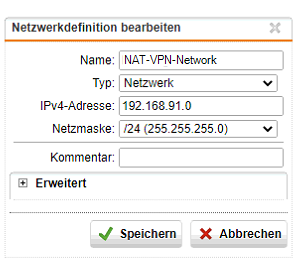

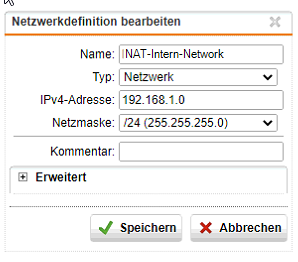

Danach habe ich die Netzwerkobjekte angelegt. Wir brauchen einmal das Gateway von A als Host, das Netzwerk von A, das gewünschte NAT-Netzwerk, eine zusätzliche Netzwerkdefinition für das Netzwerk von B.

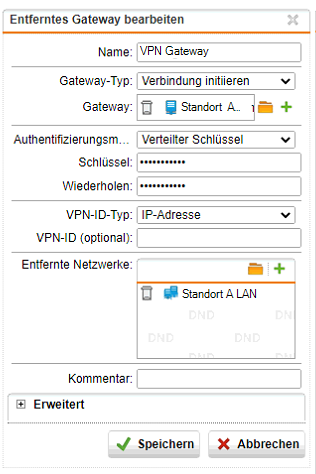

Mit diesen Objekten habe ich zunächst das VPN-Gateway angelegt. (Und zusätzlich habe ich mir einen Pre-Shared-Key erstellt, den ich hier eintrage und später auch im Gateway auf der Watchguard.):

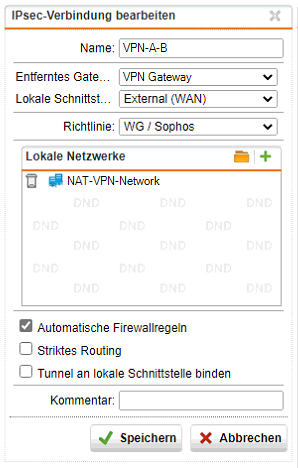

Und danach die entsprechende IPSec-Verbindung für unser BOVPN. Das Häkchen „Automatische Firewallregeln“ ist übrigens sehr sinnvoll, um sich Arbeit zu sparen:

Am Ende noch ganz wichtig unsere NAT-Regel (auch hier das Häkchen bei „Automatische Firewallregel“ setzen):

Konfiguration Watchguard

Bei der Watchguard brauchen wir nicht so viele Einzelschritte. Ich arbeite am liebsten mit dem Watchguard System Manager (WSM), deshalb hier auch nur die Screenshots aus dem WSM.

Zuerst lege ich das Gateway an.

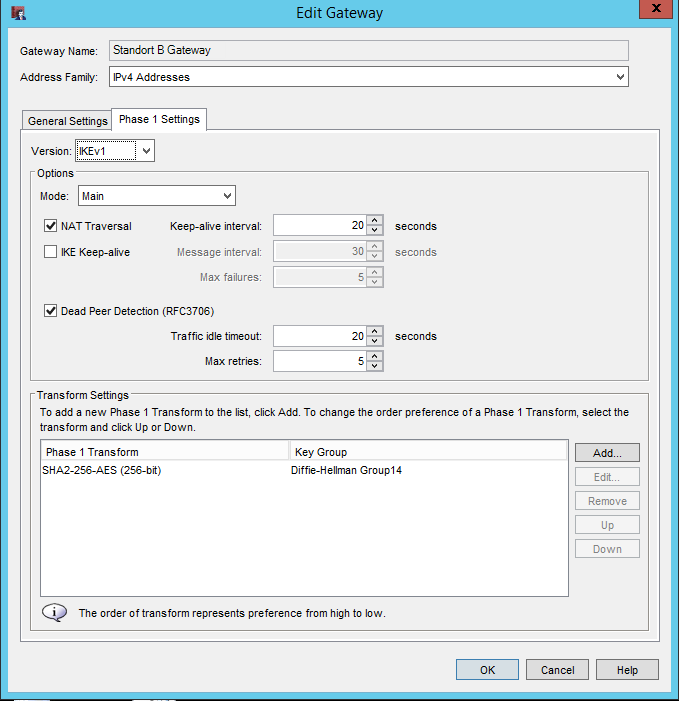

Authentication: SHA2-256, Encryption: AES (256), Keygroup: DH14

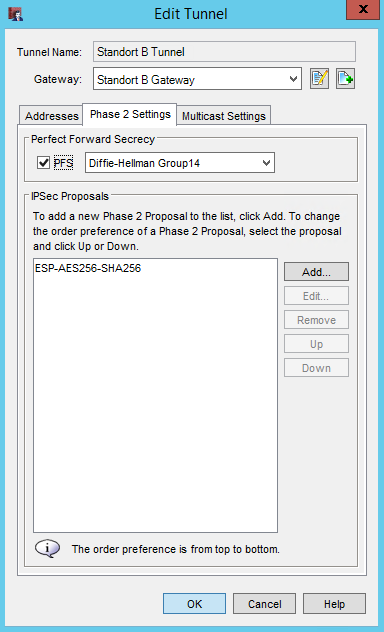

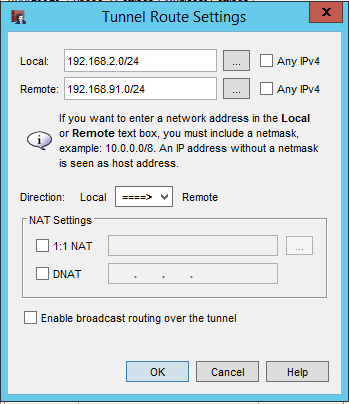

Nach dem Gateway wird der Tunnel angelegt, der sich mit dem geNATeten Netzwerk an B verbinden soll. Wie schon anfangs geschrieben, soll der Zugriff nicht bidirektional stattfinden, sondern es soll nur von A nach B gehen. Ansonsten müsste die Einstellung bei „Direction“ entsprechend angepasst werden.

Auch bei der Tunnel-Verschlüsselung habe ich hier auf die Standardwerte gesetzt: